Hackers a la pesca en épocas de coronavirus

La actual pandemia afecta nuestras vidas a tal punto que hemos incorporado nuevos miedos y costumbres y, posiblemente, hemos cambiado algunos hábitos en nuestros hogares —ni qué hablar sobre el momento de salir para hacer compras o, si la actividad lo permite, para trabajar fuera de nuestras casas—. Estos nuevos hábitos y la necesidad de estar informados son buenas oportunidades para los ataques phishing de cibercriminales, o para publicidad engañosa. Es sabido que los delincuentes cibernéticos —o cibercriminales— se aprovechan, como regla general, del miedo y de los prejuicios de las personas. Todas las plataformas publicitarias fueron muy contundentes al informar a los marketers que serán inflexibles al momento de suspender las cuentas de quienes promocionen contenido o productos aprovechando la pandemia, quienes ofrezcan soluciones, vacunas o remedios contra el virus.

Si bien no pueden evitar ni controlar el modo de distribución del malware y de las campañas de phishing, los hackers manifestaron que se abstendrán de atacar los sistemas de salud, hospitales y personal sanitario —una declaración verdaderamente insólita—. Aunque no ha habido un incremento significativo de casos de phishing relacionados con la temática de la COVID-19 y, aunque Microsoft está trabajando intensamente en fortalecer los mecanismos que reducen los ciberataques —sobre todo en un momento en cual el mundo se volvió más dependiente de los mecanismos de comunicación, videollamadas y gestión en la nube—, es importante tener en cuenta, nuevamente, las prevenciones necesarias.

El 91 % de los ataques comienza con un email. Por eso, este es la primera línea de defensa. Microsoft provee sistemas de defensa multicapa que incluyen machine learning, detección de señales y otras herramientas para encontrar los ataques y frenarlos. Si alguno de estos mecanismos detecta contenido malicioso, el mensaje es bloqueado y no llega a las casillas de correo. Las denuncias de los usuarios con respecto a ese tipo de contenido son analizadas por personas que proveen una visión adicional a los modelos de machine learning. La información sobre el contenido malicioso se comparte con el servicio de Microsoft Defender Advanced Threat Protection (ATP) para que haya un beneficio mutuo entre la protección endpoint y la protección de correo electrónico.

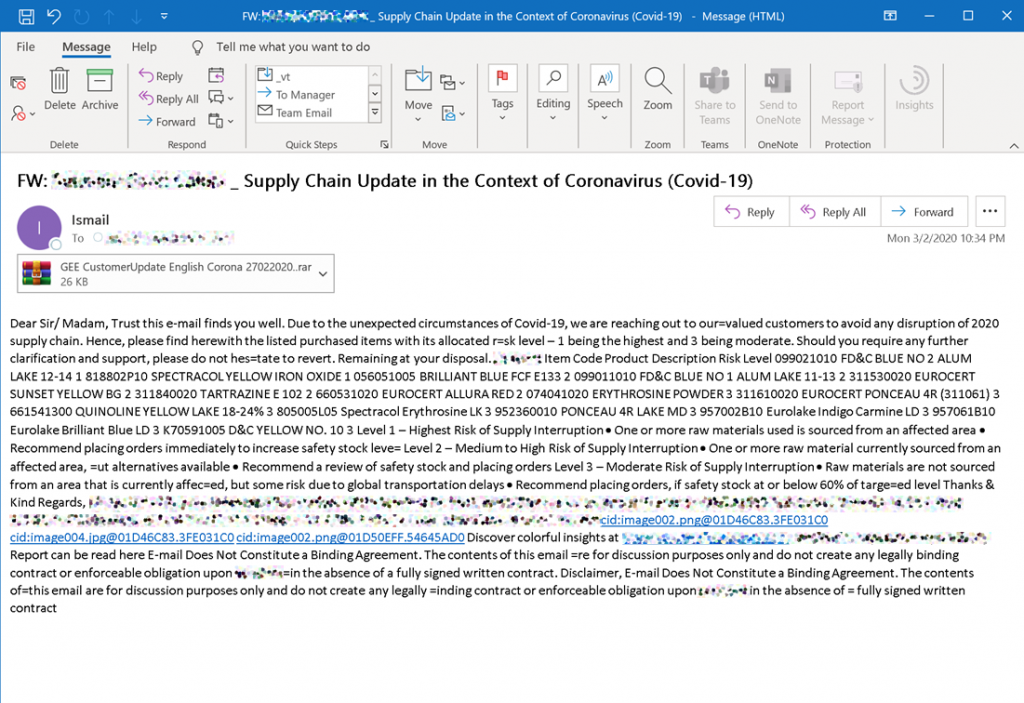

A principios de marzo, hubo un caso relacionado con phishing y coronavirus. Se trató de un email en el cual un atacante distribuyó información de supuestos peligros en la cadena de suministros en el contexto de la COVID-19. Gracias a la aplicación de las herramientas antes mencionadas, se pudo determinar inmediatamente la naturaleza criminal del contenido del email, y fue desactivado en menos de 30 minutos.

Si se hubiera alcanzado a abrir los adjuntos, los hackers podrían haber accedido a credenciales de otros sistemas —cuentas FTP y contraseñas— y se habrían usado para acceder a otros sistemas y atacarlos. El servicio de Office 365 ATP Detonation logró convertir esa amenaza en una anécdota.

¿Qué podemos hacer para evitar contenidos maliciosos en medio de la pandemia cuando necesitamos información?

Si bien los delincuentes podrían intentar capitalizar la crisis de la COVID-19, la buena noticia es que están usando las mismas tácticas de siempre. Podemos cuidarnos como ya conocemos, lo único que no podemos permitir es que la necesidad de información —y cierta paranoia del momento— ganen a nuestras buenas prácticas relacionadas con contenido sospechoso.

Las reglas son simples y ya las conocemos:

- Dispositivos actualizados.

- Antivirus activados y actualizados.

- Activar todos los mecanismos de protección de nuestro sistema de correo. Si usamos Office 365, existe un servicio llamado Exchange Online Protection y Office 365 ATP.

- Usar siempre doble factor de autenticación. Es uno de los mejores métodos para impedir accesos no autorizados.

Además, como siempre, debemos estar atentos a la naturaleza del contenido que, en la mayoría de los casos, nos da la pista más clara si el contenido no es inocuo:

- Ortografía y gramática: si el email no tiene una redacción aceptable, tiene muchos de errores de gramática o de conjugación de verbos, es posible que su contenido sea fruto de la acción de un hacker.

- Vínculos sospechosos: por regla general, no se debe hacer clic en vínculos, pero se debe considerar que hay ciertas entidades que nunca nos enviarán vínculos directos a una pantalla de login —como bancos, tarjetas de crédito, sistemas de salud, billeteras electrónicas, etc.—. Un modo fácil de ver que el vínculo podría estar engañando a nuestro ojo es posar el puntero del mouse encima del texto del vínculo y confirmar que, a pesar de que lo veamos correcto, el destino real —que se muestra en el texto amarillo— realmente sea la dirección a la que nos queremos dirigir.

Ejemplo de un vínculo sospechoso:

- Adjuntos: ¿no esperábamos un adjunto? Debemos confirmar con el remitente, incluso cuando el correo nos haya llegado desde su casilla de email.

-

- No debemos confiar en el icono que muestra el adjunto. Tal vez tiene el icono de nuestro editor de texto preferido, pero se trata de un ejecutable.

- Cuidado con las extensions. Debemos prestar atención a extensions “dobles”, como “txt.exe” o “zip.exe” o “doc.exe”. Ya que, en realidad, se trata de ejecutables.

- Microsoft cuenta con un servicio de upload de archivos sospechosos que analizará el contenido que indiquemos en busca de posibles ataques. https://www.microsoft.com/en-us/wdsi/filesubmission