_BLOG

TODAS LAS NOVEDADES

World Password Day

Intel inició en 2013 con el “Día mundial de la contraseña” (World Password Day). Desde esa fecha, el primer jueves de mayo se recuerda con esta efeméride la necesidad de usar contraseñas seguras. Es una invitación a responder aquellas preguntas sobre las que siempre insistimos ¿Sigue usando el nombre de su mascota para todas […]

Teletrabajo y Transformación Digital: la decisión la tomó el Virus

A raíz del abrupto y completo impacto de la pandemia de COVID-19 a nivel global, muchas empresas se han paralizado y la sociedad completa se ha volcado a un modo de vida distinto al usual, tanto en costumbres higiénicas como en hábitos, comunicación y actividad. No fueron los CIOs ni los CEOs los que […]

Zoom – sólo cuando no hay otra opción

Con motivo del confinamiento por la COVID-19, Zoom es la aplicación para hacer videollamadas más elegida por docentes para dar sus clases, por empleadores y empleados para conectarse y operar sus negocios o, simplemente, por usuarios que se quieren contactar con amigos o familiares. Investigadores han notado problemas en su seguridad y privacidad, por lo […]

Hackers a la pesca en épocas de coronavirus

La actual pandemia afecta nuestras vidas a tal punto que hemos incorporado nuevos miedos y costumbres y, posiblemente, hemos cambiado algunos hábitos en nuestros hogares —ni qué hablar sobre el momento de salir para hacer compras o, si la actividad lo permite, para trabajar fuera de nuestras casas—. Estos nuevos hábitos y la necesidad de […]

Alarma por la seguridad de Zoom

Con motivo del confinamiento por el coronavirus, son muchos los que trabajan y estudian desde casa, lo que hace que sea necesario el uso de aplicaciones de mensajería y plataformas de videoconferencia. Zoom es una de las aplicaciones más usadas en estas últimas semanas, ya que se trata de un software que sirve para realizar […]

Los desafíos de seguridad en épocas de teletrabajo

Debido a la pandemia que se está desarrollando a nivel global, el trabajo remoto (o teletrabajo) se ha convertido en una necesidad para las empresas de todo tamaño, ante la recomendación de los gobiernos y entes de salud y la demanda de los empleados ante la restricción de asistencia escolar que fuerza a la presencia […]

La última modalidad del crimen cibernético

El tipo de ataque cibernético más común hoy en día es el ransomware de cifrado. Se trata de un robo seguido de extorsión. Esto significa que se secuestran los datos privados de una empresa o negocio para luego exigir al afectado un pago por el rescate. El secuestro de datos se hace a través del […]

El día que hackearon los colectivos

El lunes fueron atacados los servidores de EFISAT, la empresa de tecnología aplicada al transporte que presta servicios de geolocalización y rastreo satelital de las unidades de ómnibus de líneas de colectivos de Mar del Plata, Córdoba y Rosario que pueden ser seguidos en tiempo real por las aplicaciones “Go”, “Cuándo llega” y “Cuándo […]

“Cuando la limosna es grande”… el caso de Avast Antivirus

Todos hemos recibido emails de nuestros contactos con la firma al pie: “Libre de virus. www.avast.com”. En efecto el antivirus gratuito de Avast es líder en cantidad de usuarios. Sin embargo, se conoció esta semana que Jumpshot, filial de Avast Technologies, lucró con la información recolectada por los productos del Antivirus. Estos datos de navegación […]

Día Internacional de la Protección de Datos Personales

En el Día Internacional de la Protección de Datos Personales volvemos a reflexionar y compartir con ustedes las claves para una navegación segura y un uso consciente de los recursos digitales en relación a la privacidad de nuestros datos. Como es sabido, los proveedores de internet y los sitios que visitamos recopilan información mediante distintos […]

Privacidad de datos y su importancia

Ya tenemos información sobre el resultado de la implementación del Reglamento General de Protección de Datos (GDPR) en más de 18 países. Gracias a un estudio realizado por Cisco, tenemos a disposición resultados conclusivos en materia de privacidad de datos. El análisis cuenta con información de más de 3200 profesionales de la seguridad de las […]

Contraseñas inseguras y cómo evitarlas

Con el comienzo del año se dio a conocer el informe que recopila las peores contraseñas utilizadas por usuarios reales a lo largo de los últimos 12 meses. En primera posición y manteniendo su lugar por segunda vez consecutiva, se encuentra la contraseña “123456”. De manera anual, SplashData evalúa un total de 5 millones de […]

Data analytics: más cerca de lo que ud. cree

La analítica de datos y las tecnologías relacionadas están avanzando mucho en los últimos años, impulsadas por la digitalización de las organizaciones que persiguen mejores formas de administrar y comprender la información. Gartner recomienda que los líderes de datos y analítica consideren la posibilidad de integrar algunas de las principales tecnologías —Analítica Aumentada, Inteligencia Continua, […]

¿Cómo serán los equipos de trabajo TI en el futuro?

Es muy probable que los niños y niñas de hoy se desempeñen, en el futuro, en trabajos que aún no se han inventado. Solo por citar un ejemplo, existen millones de personas que trabajan —por ejemplo— en programación web o en marketing online cuando años atrás estos empleos no existían. Podemos deducir hechos con base […]

El futuro del dinero es electrónico

Cada año, el uso de dinero electrónico aumenta a pasos agigantados, mientras que el uso de papel moneda disminuye. En la Argentina, solamente en el 2018, alcanzó un promedio de $226.000 millones, record histórico, representando el 30,4% del total de depósitos, según lo informado por el índice de medición del índice UDE Link. Este índice […]

Segmentación de redes corporativas

Mientras la tecnología evoluciona a pasos agigantados, al mismo ritmo avanza el cibercrimen. Para cada nueva técnica de seguridad, hay una fuerza opuesta de igual poder. Es por esto que no se puede estar 100% protegido. Si un atacante quiere entrar en la red, más tarde o más temprano puede encontrar la manera de hacerlo. […]

Home Office. Precauciones y buenas prácticas.

Con la evolución de las tecnologías de comunicación e información, cada vez más empresas optan por una diferente modalidad de trabajo. El Home Office, o trabajo remoto, se ha popularizado en ámbitos empresariales en los últimos años, gracias a su versatilidad y practicidad tanto para la empresa como para los empleados. De esta manera, las […]

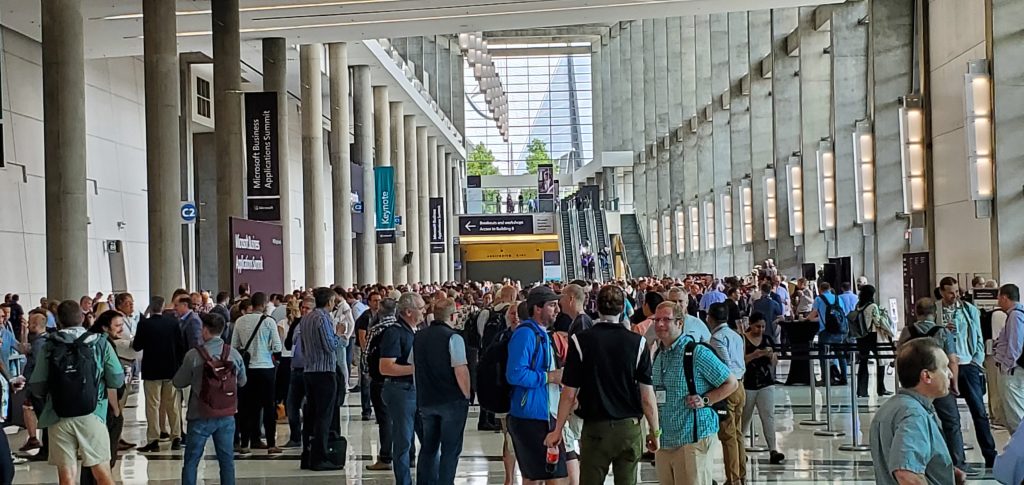

Open IT es Microsoft Gold Partner

Para una compañía como Open IT, contar con la certificación Gold Partner de Microsoft es disponer del aval directo del fabricante, quien premia mediante este distinguido reconocimiento nuestro compromiso, excelencia, capacidad y experiencia en tecnologías Microsoft, y certifica las aptitudes que nuestros colaboradores y el equipo en general tienen, declarándonos como un socio comprometido en […]

La importancia de los simulacros

Estamos acostumbrados a hacer simulacros para distintos casos de riesgo como incendios o ataques terroristas, pero obviamos algunos igual de importantes: los ciberataques. Hoy en día, se corre un riesgo muy grande al dejar la ciberseguridad en segundo plano, y las consecuencias pueden ser devastadoras para una empresa. No solo hablamos de un golpe económico, […]

Fortinet fue premiado por su efectividad en seguridad

FortiClient obtuvo la calificación “Recomendado” por tercera vez consecutiva en la prueba de protección avanzada de puntos terminales de NSS Labs, por ofrecer una solución potente y accesible para proteger el siempre creciente número de dispositivos. NSS Labs organiza una prueba grupal anual llamada “Protección Avanzada de Punto Terminal” (AEP, por sus siglas en inglés), […]

Pegasus, el arma detrás del hackeo de WhatsApp

A lo ancho de internet, se ha circulado esta semana la noticia de una vulnerabilidad de Whatsapp que permite la instalación de malware en cualquier smartphone, a través de una llamada telefónica. Incluso si la llamada no es atendida, un delincuente podría aprovechar para instalar código oculto en el sistema, y registrar así todos nuestros […]

Cómo mejorar contraseñas inseguras

Un análisis del mercado de las 100000 contraseñas más utilizadas reveló que “123456” continúa siendo la primera en la lista de contraseñas vulnerables. Basado en información de HIBP (Have I Been Pwned), un sitio web que permite chequear si tu cuenta o contraseña han sido hecho públicos en algún data breach, el Centro de Ciberseguridad […]

Microsoft cesa el soporte de Windows XP

Microsoft puso fin al soporte del último sistema operativo basado en Windows XP, cerrando definitivamente una era. Como el más longevo de los sistemas operativos, XP gozó de una vida de 17 años, 7 meses, y 16 días, un récord que difícilmente podrá ser superado. Si bien las versiones más comunes de XP dejaron de […]

Bancos argentinos y estrategias anti-hacking

En los últimos años, toda industria ha adoptado, casi por obligación, estrategias para mantenerse competitiva en el mercado, aprovechando de la mejor manera los avances tecnológicos. Es por esto que es cada vez más frecuente la implementación de modelos innovadores orientados a la UX (experiencia del usuario). Distintas entidades bancarias han empezado a ofrecer espacios […]

Crece el número de afectados por troyanos bancarios

Durante el 2018 fueron bloqueados más de 800.000 intentos de ataque contra usuarios protegidos con Kaspersky Lab, significando un aumento del 15,9% en comparación con el 2017. Este incremento se explica por el aumento de las actividades de un troyano bancario, conforme el último reporte de ciberamenazas financieras de Kaspersky Lab. Para los ciberdelincuentes los […]

Nueva amenaza afecta todas las computadoras Intel

El año pasado se vió repleto de amenazas a la cibersegridad, pero quizás las más populares por su magnitud fueron Meltdown y Spectre. Estas vulnerabilidades no sólo afectaban procesadores Intel, sino también AMD y ARM. Hoy en día, las secuelas siguen dando de qué hablar, ya que las soluciones no han sido perfeccionadas. Aún así, […]

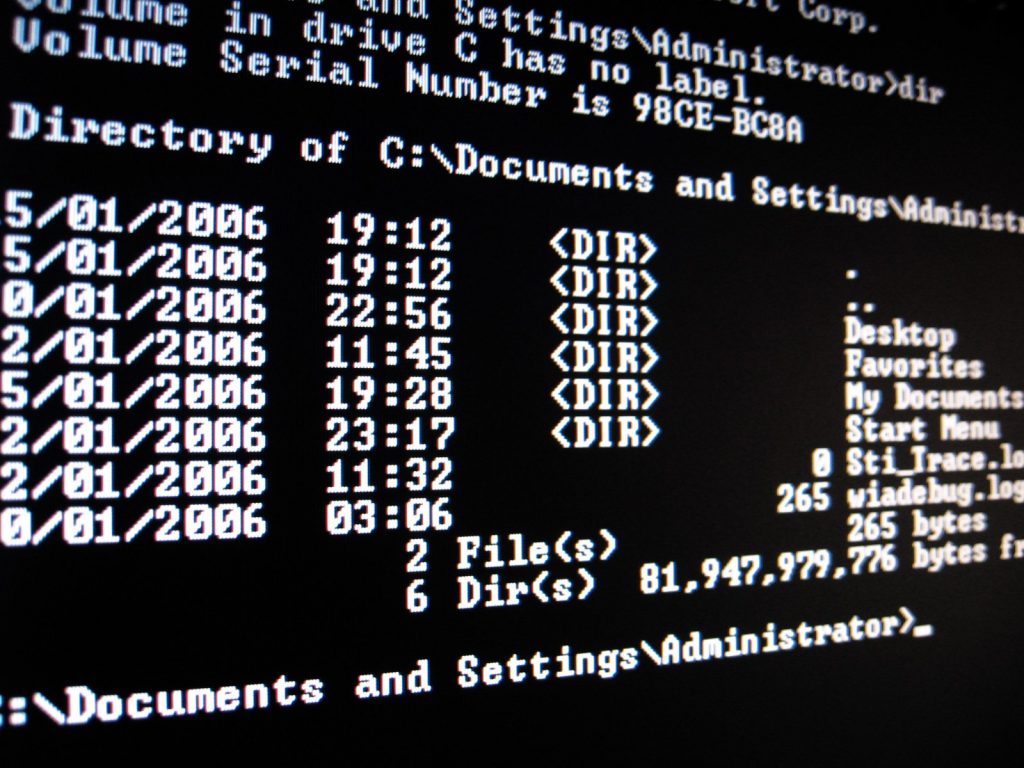

¿Qué es el hardening de sistemas operativos?

El hardening (en inglés “endurecimiento”) es una medida de seguridad que se aplica sobre equipos de trabajo con el fin de reducir la superficie de vulnerabilidad, evitando así posibles ataques. La superficie de vulnerabilidad, también llamada attack surface, es la suma de diferentes puntos donde un usuario sin autorización puede tratar de ingresar o quitar […]

Tipos de mantenimiento informático y en qué consisten

El objetivo del mantenimiento informático es lograr que los equipos de trabajo estén en funcionamiento el mayor tiempo posible – el indicador relevante entonces es el “uptime”, operando eficazmente y con el máximo nivel de seguridad para los usuarios que lo utilizan. Para llevar a cabo el mantenimiento de un sistema es necesario realizar tareas […]

Usando la matriz de asignación de responsabilidades para optimizar la producción

El modelo RACI es usado para definir roles y responsabilidades de las distintas personas que participan en un proyecto, con la idea de optimizar la eficiencia del plan de trabajo. Evita confusiones acerca del curso de un proceso de decisión y ejecución, garantizando que en cada situación exista tanto un responsable último como un flujo […]

¿Qué es la ITIL y cómo funciona?

La Biblioteca de Infraestructura de Tecnologías de Información (o ITIL, por sus siglas en inglés) es un conjunto de publicaciones de estándares y prácticas recomendadas, con el fin de proporcionar guías de calidad para la prestación de servicios de IT. ITIL proporciona descripciones detalladas de un gran número de procedimientos de gestión, ideadas para ayudar […]

¿Cómo funciona el soporte técnico?

Muchas veces el usuario o el tomador de la decisión tienen dificultades al definir exactamente qué es el soporte técnico. Si bien su acción se percibe en el mero hecho de que “todo funciona bien”, es más sencillo definirlo por los niveles de escalamiento cuando ocurre un incidente, y es este el enfoque que habitualmente […]

El futuro está en el desarrollo de estrategias de transformación digital

Es sabido que toda empresa que quiera mantenerse vigente debe estar en un proceso continuo de actualización tecnológica. La ciencia y la informática avanzan día a día y siempre hay cambios y mejoras para tener en cuenta en el ámbito empresario. ¿Qué factores impulsan estos cambios? Según el estudio “Strategy, not Technology, Drives Digital Transformation“, […]

Los datos personales y la seguridad en Facebook

Hoy en día, Facebook cuenta con más de dos mil millones de usuarios, aunque en los últimos años, muchos de estos pasaron a ser inactivos o bots, volcándose, eventualmente, a otras redes sociales, o disminuyendo la intensidad de uso de las mismas. A pesar de su popularidad, Facebook no es una red social segura, y […]

Gestores de contraseñas: qué son y cómo usarlos.

Los navegadores más populares tienen gestores de contraseñas integrados, los cuales van almacenando las contraseñas que utilizamos a través de la web, para tenerlas a mano la próxima vez que las necesitemos; sin embargo, estos gestores son bastante precarios, y no hacen más que recordar contraseñas. Es allí donde entran los gestores de terceros. Se […]

Ciberataques a través de LinkedIn, cómo protegerse

Una de las redes sociales que estalló globalmente en los últimos años fue Linkedin. Actualmente cuenta con más de 500 millones de usuarios, principalmente profesionales. Esta es una razón de peso por la que llamó la atención de cibercriminales que buscan apropiarse de cuentas para hacer mal uso de ellas. Como siempre mencionamos, el método […]

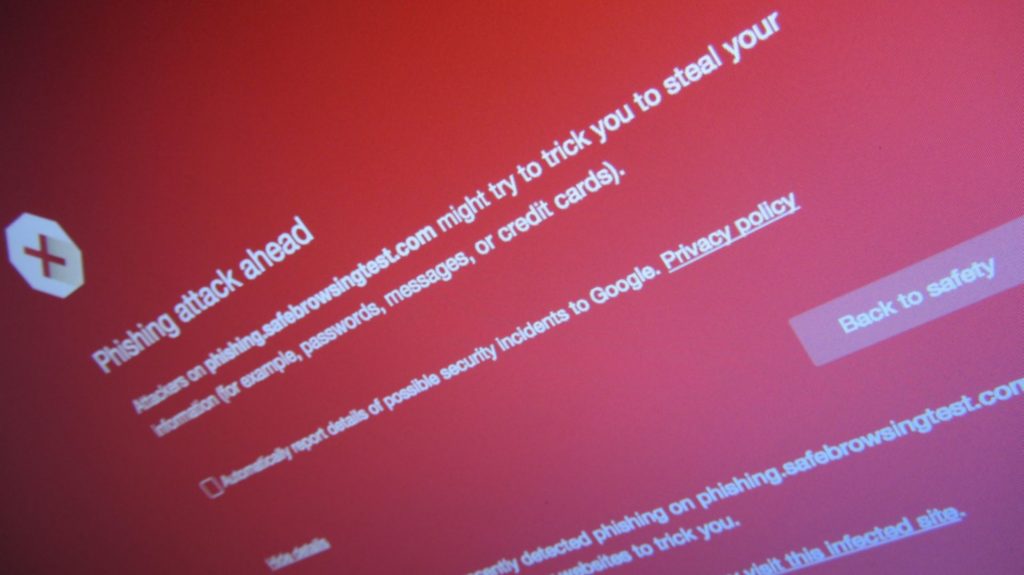

Cómo los cibercriminales acceden a cuentas de correo privadas

Un nuevo estudio de Digital Shadows compartido por Business Wire, líder en manejo de riesgos digitales y ciberseguridad, reveló acciones fraudulentas en decenas de miles de cuentas de correo electrónico empresariales. Una de las acciones ilícitas más comunes, conocida como “phishing” o suplantación de identidad, consiste en el intento de adquirir información confidencial sobre una […]

Conocé las cinco variantes más comunes de estafas cibernéticas

Muchas veces puede resultarnos abrumador el enorme caudal de ataques ciberneticos que suceden diariamente. Los cibercriminales evolucionan día a día y sus golpes son cada vez más certeros y devastadores. ¿Cómo funcionan? ¿Qué buscan? La mejor manera de estar protegido es saber de qué tenemos que cuidarnos. Es por eso que en esta nota basada […]

Experto en seguridad habla del phishing en Latinoamérica

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] Habitualmente, cuando leemos en los medios masivos sobre ciberataques, se trata de grandes golpes a colosales empresas, resultando siempre en millones de dólares en daños. Sin embargo, este tipo de delitos sucede también a menor escala, y a nivel regional, pero no con menor impacto económico agregado. Cada año […]

Ataque y Defensa ¿nos quedamos en el tiempo?

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] No es noticia que en el ámbito empresarial actual, una de los riesgos que se corren a diario es el de ser víctima de un ciberataque. Estas acciones ilícitas pueden significar grandes pérdidas para una empresa, ya que ponen en riesgo el bien más valiosao que poseen: la información. […]

La oferta educativa en Seguridad Informática

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] Como sabemos, la llamada coloquialmente “Ciberseguridad”, constituye un nuevo y vasto campo de estudio. Hablar de seguridad informática en medio de la transformación digital que viven las empresas es tocar necesariamente todas y cada una de las áreas de la organización. Open IT ha llevado adelante una investigación acerca […]

Por qué el Backup de datos de importante para su negocio

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] Hoy en día, independientemente del tamaño de la empresa, el recurso más valioso en el mundo de los negocios son los datos. Esto se replica también a nivel personal, y por muestra, pensemos en lo que ocurre cuando perdemos acceso a nuestros datos por no poder acceder físicamente a […]

¿Qué es la Deep Web?

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] La analogía del iceberg es la más usada para visualizar la relación que existe entre la red (internet) visible y la profunda. Todo aquello que puede ser encontrado usando buscadores clásicos como Google (principalmente), Bing o Yahoo, pertenece a la internet visible, que utilizamos todos los días. Bajo la […]

¿Qué son los ciberdelitos?

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] Desde siempre, la tencnología ha contribuido a simplificar y ha solucionado problemas cotidianos, ayudándonos a sobreponernos a inconvenientes que a veces ¡ni siquiera sabíamos que teníamos!. En la contracara de esto, también han evolucionado las maneras de delinquir, y son necesarias nuevas leyes para regularlas. La información acerca de […]

Consejos para mejorar la privacidad online

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] La privacidad es un derecho humano que estamos acostumbrados a obviar en el mundo cibernético. ¿A qué se debe esto? ¿Por qué somos tan celosos con nuestra vida privada pero cedemos datos a diestra y siniestra cuando nos conectamos a internet, incluso optando por lo más sencillo por encima […]

La importancia del firewall en el entorno corporativo

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] Dentro del mundo de la seguridad informática, se practica hace unos años la técnica de defense in depth (defensa en profundidad). Este sistema de defensa consiste en poner múltiples barreras “cercando” la información que se desea proteger. Hace ya 25 años de la creación del firewall, y aún es […]

PowerGhost: malware fileless virtualmente indetectable

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] Luego de la epidemia de ransomware que recorrió el mundo, se denunciaron en América Latina miles de ataques con malware de minería no autorizada. Esta nueva ola de ciberataques se caracteriza por dirigirse principalmente a redes corporativas, y por tratarse de una amenaza fileless. Esto significa que el malware […]

Más de 200000 routers vulnerados en un nuevo ataque

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] Los routers son, generalmente, los dispositivos más vulnerables a ataques virtuales, dados que están conectados de manera directa a la red, sin protección adicional. Por lo tanto es importante contar con un buen plan de seguridad para evitar una vulnerabilidad como la sucedida la semana previa a los usuarios […]

El peligro de vincular electrodomésticos a Internet

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] La internet de las cosas (IoT por las siglas en inglés de “Internet of things”) es una red que conecta objetos de uso cotidiano con internet. Esto permite la interconexión entre smartwatches, termostatos, refrigeradores, lámparas y miles de otras cosas. Esto suena genial, ¿cierto? Pero tiene sus complicaciones. En […]

Shadow Brokers nuevamente en las noticias

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] Este fin de semana fue noticia (Infobae, CNN), una nueva intervención del grupo llamado “Shadow Brokers”. Open IT ha adaptado la información provista por distintas fuentes, entre ellas, Fortinet, para informar a nuestros clientes respecto a este grupo y sus acciones en los últimos dos años, muchas de las cuales […]

Nueva campaña Crysis que se transmite por correo electrónico

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] ESET, la compañía de seguridad informática, denunció una nueva campaña de ransomware “Crysis” que afecta a la región Latinoamericana, propagándose a través de correo electrónico. Crysis estuvo en el top 5 de los ransomware más detectados en el 2017 en Brasil, México, Argentina, y Colombia. Esta amenaza está desarrollada […]

Tecnología Biométrica aplicada a Seguridad Informática

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] Lo que empezó en la exclusividad de las historias de ciencia ficción se está convirtiendo rápidamente en una realidad diaria, ya que cada día más empresas y fabricantes emplean la tecnología biométrica dentro de su política de seguridad interna, tanto para sus empleados como para la protección de datos. […]

Dos grandes empresas sufrieron ataques cibernéticos la semana pasada

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] Adidas denunció un ciberataque que resultó en la filtración de datos de miles de usuarios. El martes pasado, la gran empresa de indumentaria deportiva, anunció en un comunicado de prensa que un “grupo sin autorización” accedió a información personal de clientes estadounidenses. Adidas se enteró del ataque el 26 […]

¿Qué tan seguro es el router de tu oficina?

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] Un estudio realizado por Avast, lider mundial en ciberseguridad, reveló que la mitad de los argentinos nunca ingresó a la interfaz administrativa de sus routers, e incluso entre aquellos que sí lo hicieron, la mayor parte deja los valores que trae por defecto. Otro hallazgo importante es que el […]

Mañana es tarde – la lección de Mossack Fonseca

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] Como se conoció al momento de explotar el escándalo, en medio de su campaña para identificar a sus clientes, Mossack Fonseca hizo “todo lo posible” para limitar las consecuencias de la filtración. El estudio dijo a sus clientes e intermediarios que había instalado un “protector informático” para prevenir futuros […]

¿Qué hacen las empresas que tienen su información en la nube para protegerla?

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] La industria de las tecnologías de la información en el país observa que la masa crítica de datos aumenta sustancialmente la disponibilidad de información para las compañías. Si anteriormente la información de las bases de datos de la empresa nacía y moría en su seno, ahora en la era […]

URGENTE: Alerta masiva del FBI por el malware VPNFilter – cómo protegerse

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] El FBI recomendó anteayer que cualquier propietario de pequeños routers y de routers para oficinas pequeñas, apague (reinicie) estos dispositivos. Según alerta el FBI a través del IC3 (Internet Crime Complaint Center) en el documento I-052518-PSA, cibercriminales fuera de USA han comprometido cientos de miles de routers domésticos y […]

¿Cómo luce un elefante? La metáfora de Fortinet acerca de la ciberseguridad

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] En su último reporte, Fortinet, el gigante de Seguridad Informática utiliza la parábola del elefante, en la que varias personas ciegas describen lo que para ellos es “un elefante” tocando distintas partes del mismo, para graficar cómo percibimos las amenazas de seguridad en su conjunto. Desde diferentes ángulos, el experto […]

Sean eternos los ataques que no supimos prevenir…

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] Ha quedado demostrado que los ciberdelincuentes saben elegir muy bien sus víctimas y la modalidad de ataque y no sorprende que los servidores que reciben amenazas sean aquellos que no tienen sus parches para malware de criptografía. Esta semana Check Point, empresa que entre otras, provee soluciones de prevención […]

Chrome marcará todos los sitios HTTP como “no seguros” en julio

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] Durante años, Google y muchos otros “stakeholders” han impulsado y fomentado la adopción del protocolo HTTPS para los sitios web. Incluso, en los ultimos meses Google fue un paso más allá con Chrome, y comenzó a mostrar a los usuarios de su browser la leyenda “No es seguro”, para […]

Crecimiento del Distrito Tecnológico de la Ciudad de Buenos Aires

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] Así como otras más de 300 empresas de la industria informática, de la robótica, la producción de hardware y software, aceleradoras y espacios colaborativos para empresas del área, Open IT (Idea Biz) funciona desde hace casi dos años en el llamado Distrito Tecnológico. Esta área fue creada por ley […]

Open IT en la CES – la máxima feria de tecnología global

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] Open IT participó hace algunas semanas de la CES, la mayor feria de tecnología mundial. El Centro de Convenciones de Las Vegas fue escenario de demostraciones, exposiciones, debates y ponencias acerca de las últimas tendencias, avances y pronósticos en materia tecnológica. En relación a los temas de Seguridad Informática […]

¿Cómo es el Robo de Bitcoins?

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] Recientemente fue hackeada una plataforma de negociación de criptomonedas, “Youbit”, y esto aviva nuevamente la polémica acerca de la vulnerabilidad de las criptomonedas, su volatilidad y la relación entre bitcoins y hackers. Como consecuencia de esta incertidumbre y del temor de los inversionistas, se ha producido una baja en […]

Recomendaciones de encriptación para Celulares, notebooks y medios extraíbles

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] Los medios extraíbles (USB, discos externos, etc.) y los dispositivos móviles deben estar correctamente encriptados siguiendo las pautas a continuación cuando se usan para almacenar los datos cubiertos. Los dispositivos móviles incluyen computadoras portátiles, tabletas, tecnología portátil y teléfonos inteligentes. ¿Cómo hacer que los datos en mi portátil, móvil […]

La encriptación, la última frontera de seguridad

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] Muchas veces los usuarios nos preguntan ¿qué es la criptografía? Debemos recordar que esta pregunta surge por una preocupación, y es la seguridad, integridad y confidencialidad de nuestra información. Los usuarios malintencionados pueden obtener acceso físico o lógico no autorizado a un dispositivo, transferir información desde el dispositivo al […]

Las 5 amenazas clave de seguridad global en 2018

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] El Foro de Seguridad Informática (Information Security Forum, ISF), un organismo independiente de seguridad de la información, augura para 2018 un incremento en las violaciones de datos y atribuye el mismo en gran medida a las que llama “5 amenazas clave de seguridad global”. Las organizaciones deberán lidiar con […]

¿Ataques vía WiFi? (Casi) todos somos vulnerables

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] KRACKs es el nombre que reciben los ataques utilizando una vulnerabilidad del protocolo WPA2, que es el que utilizan la mayoría de las redes WiFi para la autenticación de dispositivos. KRACK (Key Reinstallation Attacks) es el nombre que el experto en Seguridad Mathy Vanhoef ha puesto al nuevo tipo […]

Un email apócrifo de AFIP amenaza a usuarios en Argentina

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] En los últimos días un comunicado de AFIP advertía acerca de un email apócrifo cuyos adjuntos contendrían software malicioso. El texto del mensaje es: Apreciado Usuario: Hemos detectado anomalías en su situación fiscal. Por lo cual será investigado por la supuesta evasión de impuestos, recomendamos que tenga en […]

Claves de seguridad IT para PyMEs

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] Las organizaciones de todos los tamaños dependen en la actualidad significativamente de los sistemas de información. Por ello es que tienen que asegurarse que estos datos e infraestructuras estén protegidos de amenazas de seguridad. Desafortunadamente, hay evidencia de que en las pequeñas y medianas empresas existe una falta de […]

Internet de las cosas (IoT): nuevo canal de entrada a los hackers

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] El viernes pasado se hizo uno de los ciberataques más grandes de los últimos años. No solo sorprendió la inmensidad del atentado, sino la forma en que se generó. Para lograr este golpe informático, los hackers violaron millones de dispositivos conectados en red. Computadoras, cámaras de seguridad, consolas de videojuegos y electrodomésticos […]

Evitando el ROI negativo con Ciberseguridad

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] Algo que debemos en cierto modo agradecer a los recientes ataques cibernéticos que afectaron computadoras en más de 150 países es que mostraron a las compañías en todo el mundo qué ocurre cuando no se mantienen los sistemas actualizados. Los investigadores de seguridad e infraestructura sostienen que las empresas […]

Un nuevo ciberataque se expandió por Europa hasta llegar a la Argentina.

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] El pasado 27 de junio el Centro Criptológico Nacional de España, confirmó que se identificó un ciberataque de tipo ransomware de la familia de Petya, que lleva afectando empresas multinacionales en España, Rusia, Ucrania, y Dinamarca. El virus tiene un comportamiento similar al WannaCry, es decir, una vez que […]

Nuevo Spyware Para Dispositivos Android

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] La mayoría de los escáneres de seguridad móviles no han podido detectar el spyware y son actualmente vulnerables. ¿Cómo se disfraza u oculta Exaspy y evade la detección? El Malware viene de diversas formas y diferentes, como adware, spyware y herramientas de administración remota no autorizadas. El malware que […]

El Despertar De La Seguridad Informática En Las Organizaciones

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] El ataque de ransomware sin precedentes que comenzó el 12 de mayo y casi simultáneamente en Europa y Asia alcanzó a 200.000 computadoras en 150 países puede finalmente despertar la conciencia de las organizaciones en seguridad y cibercrimen. Desde 2016 presenciamos ataques indiscriminados con consecuencias reales sobre las empresas […]

Auditoria De Sistemas En Argentina

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] Auditoria De Sistemas En Argentina Como es de público conocimiento, luego de los masivos ataques tecnológicos sufridos por empresas y gobiernos, la ponderación del valor de información y su resguardo cambió. Hoy muchos están preocupados por entender cómo sus sistemas están expuestos frente a este nuevo escenario. Desean saber […]

El Perfil De Los Usuarios Más Atractivos Para Los Hackers

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] Anteriormente, los ataques informáticos eran sin pensarse ni planearse, hoy generalmente se focalizan por el lado del conjunto de hackers que no hacen las cosas “de casualidad ni porque sí”. Sus ideas son, tanto como aportar/violar en lo económico como también en la política. El poder y y la plata los motiva a hacerlo. […]

Ciberdelito: Más Consejos Para Protegerse De Los Ataques De Los Hackers

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] Rami Efrati compartió varios consejos para decirnos qué hay que hacer para prevenir y evitar posibles riesgos en la Seguridad IT: 1. Leer los mails con mucha precaución y atención. No abrir mails de personas que desconocemos, y a la vez dudar también acerca de los que nos parecen familiares y nunca jamás completar links […]

El Sucesor Del Virus WannaCry Ya Está Entre Nosotros

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] Expertos de Software de Seguridad Informática Heimdal Security Dieron aviso acerca de una segunda fase de ataques Ransomware con el virus Uiwix. La alerta y vulnerabilidad fue iniciada como el “virus Wannacry” dando terror al llegar a más de 150 países, esta vez sin ningún tipo solución viable que pueda repararlo o solucionarlo. En base […]

Cómo Atacan Los Hackers

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] Tapar la cámara y el micrófono del celular y la laptop para evitar problemas con vulnerabilidades. Leer las descripciones de cada una de sus aplicaciones descargadas de terceros. Hacer una revisión acerca de los equipos confiables y desconfiables. ¿Realmente es necesario analizar todo ésto? Día a día se publican […]

El CiberDelito Es Más Redituable Que El Narcotráfico

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] Últimamente, se dice que por promedio 1.500.000 de personas son víctimas de ataques informáticos. Cada tres segundos se roban datos personales que, generalmente en casi todos los casos, son utilizados para fabricar falsos DNI’s y Pasaportes. Un ciberterrorista puede llegar a cobrar unos 20 mil dólares por mes por este tipo […]

Algunos Datos De Ransomware En Argentina

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] Ante la creciente ola de ciberataques quisiéramos compartir información que estamos manejando sobre este tema, dado que a esta altura de los acontecimientos los costos provocados a las empresas afectadas por Ransomware ya son difíciles de cuantificar. Muchas empresas que han sido blanco de estos ataques y han pagado […]

Medidas de Prevención del Ransomware

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] Asegúrese de tener backups fuera de su oficina con retención ajustada a su negocio. No abra E-mails con programas o archivos ejecutables adjuntos, menos aún los de remitentes desconocidos. Cuando reciba archivos adjuntos, preste especial atención a la extensión del mismo. Nunca descargue archivos de sitios desconocidos. Mantenga los […]

Ransomware: Descubren Un Fuerte Crecimiento

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] Prevén un fuerte incremento de la encriptación maliciosa o ransomware. Un estudio que se realizó a finales de 2016 por parte de A10 Networks y Ponemon Institute, demuestra que encontró que casi la mitad de los ataques cibernéticos que ocurrieron en los 12 meses anteriores había sido escondida en […]

iCloud Hackeado

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] Un grupo de hackers afirman que accedieron a por lo menos 559 millones de cuentas de E-Mail de la Nube de iCloud administrada por la Empresa Apple; para demostrar que lo que habían detectado fue válido, uno de ellos que conforma el grupo, mostró cómo utilizaba Cuentas y Credenciales […]

Inversión Gobierno/Privado Contra El CiberCrimen

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] Gobierno de Inglaterra, en asociación con la industria de dicho país, está llevando a cabo una serie de iniciativas destinadas a establecer un ecosistema de seguridad cibernética en el Reino Unido, fomentando el desarrollo de habilidades y productos y el impulso de las exportaciones.

Routers Cisco Vulnerables

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] Cisco informó acerca de que varios de sus routers industriales se encuentras expuestos a ataques; el hecho ocurrió porque lograron detectar cierta vulnerabilidad crítica de ejecución remota de código en el entorno de aplicaciones. La falla afecta al proceso Data-in-Motion (DMo) y es causada por la falta de comprobación […]

El outsourcing de IT reduce entre un 30% y 60% los costos en tecnología

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″] Aparte de la generación de economías de escala, basada en la reducción de costos por el aumento de productividad, existen otras razones tácticas y estratégicas por las que el outsourcing tecnológico es una de las opciones más beneficiosas para las compañías. Leer más: Artículo en Computer World.

ALERTAS DE SEGURIDAD

Mantenete informado con las últimas alertas de seguridad

Nuestro Centro de Operaciones de Seguridad (SOC) tiene como finalidad brindar un servicio de mejora continua en el entorno de Ciberseguridad de nuestros clientes y de la comunidad.

Para ello, el SOC ofrece los servicios de:

+ Informar nuevas vulnerabilidades.

+ Notificar sobre novedades en el entorno de la Ciberseguridad.

+ Garantizar la confidencialidad, integridad y disponibilidad de los servicios gestionados.

+ Monitorear y analizar los eventos de seguridad que generen un incidente.

ÚLTIMAS ALERTAS DE SEGURIDAD

SMBleed (CVE-2020-0796)

Como parte de los servicios de Ciberseguridad de Open IT nos encargamos de reportar vulnerabilidades conocidas y remediarlas (o colaborar en su remediación), sobre los activos que puedan generar incidencias que afecten a nuestros clientes. El siguiente CVE (registro de vulnerabilidades de seguridad conocidas) reporta una vulnerabilidad, la cual se describe líneas abajo. CVE-ID: CVE-2020-1206 Resumen: […]

Ingeniería Social

La Ingeniería social es la práctica de obtener información confidencial a través de la manipulación de usuarios legítimos. ¿Por qué somos vulnerables? Todos queremos ayudar. Siempre tendemos a confiar. No nos gusta decir que no. Nos gusta que nos alaben. ¿Qué técnicas utilizan los cibercriminales? Correos Electronicos Shoulder surfing: espiar a través del hombro. Llamadas telefónicas engañosas. […]

Hablemos de Privacidad

#hablemosdeprivacidad Una de las funciones de nuestra área de Ciberseguridad es cuidar la privacidad de las personas. A raíz de la declaración de la pandemia a nivel mundial y de la disposición de muchos de los países en decretar la cuarentena obligatoria, surgieron varias criticas respecto a la libertad y privacidad de los individuos. Más allá de la […]

Nuevas versiones de ransomware

Desde hace tiempo venimos advirtiendo acerca del Ransomware, un tipo de software malicioso que infecta los equipos y su información y muestra mensajes que exigen el pago de dinero para restablecer su funcionamiento y recuperar la información. Originalmente, este malware no implicaba ningún robo de datos, sino que se limitaba a cifrar los datos para […]

Hardening Zoom

En busca de minimizar las distintas vulnarabilidades que sufre la herramienta Zoom, recomendamos realizar las configuraciones que enumeramos a continuacion: Configurar una reunión en Zoom Utilice siempre la generación automática: de esta manera cada reunión tendrá un “ID de reunión” diferente. Si el ID de una reunión se ve comprometido, solo servirá para una sola […]

Zoom + Ciberseguridad | SOC Open IT

Dentro de la incertidumbre que vive el mundo en épocas de pandemia y del cambio en nuestros comportamientos sociales, se suma en estos día frente al teletrabajo una serie de vulnerabilidades reportadas hacia la aplicación ZOOM, las cuales intentaremos explicar: Zoom enviaba datos a facebook: Se explica que sobre ciertos sistemas operativos la app de Zoom […]

Día Mundial del Back UP

31 de Marzo, Día Mundial del Backup ¿Cuál es tu plan de Backup? El 30% de las personas nunca ha hecho una copia de seguridad. 133 móviles se roban o pierden cada día El 29 % de los desastres informáticos son accidentales. 1 de cada 10 ordenadores es infectado cada mes.

Teletrabajo + COVID19

Debido al cambio de paradigma de trabajo al que nos vemos forzados a realizar debido a una causa de salud pública, los distintos escenarios de protección de la información confidencial y por otro lado los ataques informáticos a los que nos vemos expuestos sufren variaciones. Recomendaciones Generales de Seguridad Uso responsable de información interna de […]

CoronaVirus | Recomendaciones

CORONAVIRUS (COVID-19) A los ciberdelincuentes les encanta la crisis, por eso hoy utilizan la pandemia del coronavirus para crear campañas maliciosas en busca de objetivos económicos o de información confidencial. Estas son algunas de las medidas y consideraciones que debemos tener en cuenta. HumanOS TRANSMISIÓN Campaña de mail con archivos maliciosos bajo la apariencia de […]

Vulnerabilidad Crítica Chrome

Como parte de los servicios de Ciberseguridad de Open IT nos encargamos de reportar vulnerabilidades conocidas y remediarlas (o colaborar en su remediación), sobre los activos que puedan generar incidencias que afecten a nuestros clientes. El siguiente CVE (registro de vulnerabilidades de seguridad conocidas) reporta una vulnerabilidad, la cual se describe líneas abajo. CVE-ID: CVE-2020-6407/6418 Resumen: […]

Próximos EOL de Microsoft para 2020

Estos son los próximos EOL de Microsoft para 2020 14 de Enero Windows 7 Windows Server 2008 Windows Server 2008R2 14 de Abril Windows 10 1709 Enterprise / Educación 12 de Mayo Windows 10 1809 Hogar / Profesional 14 de Julio Visual Studio 2010 Visual Studio Team Foundation Server 2010 8 de Septiembre System Center […]